Über tausend Accounts in der Public Cloud und über hundert Anwendungen über eine On-Prem gesetzte Zwei-Faktor-Authentifizierung zentral und sicher managen? Das geht! Wir zeigen Ihnen wie.

Ein Global Player der Automobilindustrie stellt seinen Entwicklungsteams über Amazon Web Services (AWS) eine Plattform für die Zusammenarbeit bereit. Im Unternehmen sind für eine starke On-Prem-Authentifizierung drei unterschiedliche Zwei-Faktor-Autorisierungs-Typen (2FA-Typen) im Einsatz. Die Prozesse zur Beantragung von Zugriffs- und Nutzungsrechten werden über ein Self-Service-Portal automatisiert gesteuert.

In der Cloud befindet sich geistiges Eigentum, das mit einer starken Authentifizierung geschützt werden soll. Die im Unternehmen bereits existierenden Multi-Faktor-Authentifizierungslösungen und die dazugehörigen Prozesse können allerdings nicht direkt für den Zugriff auf die Cloud eingesetzt werden. Auch AWS bietet eine eigene 2FA-Lösung an, diese würde jedoch einen weiteren Token für den Benutzer voraussetzen.

Der Einsatz einer einfachen Identity Federation-Lösung scheitert an den komplexen Anforderungen. Die Lösung muss flexibel genug sein, um sowohl an der bestehenden 2FA des Unternehmens als auch an mehrere Verzeichnisse anzudocken, in denen sich die für die Authentifizierung und Autorisierung nötigen Benutzer-Attribute befinden: ein AD und ein weiteres Directory mit jeweils unterschiedlichen Nutzergruppen.

Dafür wurde eine speziell auf den Bedarf abgestimmte Konfiguration von Citrix ADC (ehemals NetScaler ADC) in Kombination mit einer Eigenentwicklung von Provectus konzipiert, die das Identitäts-Management übernimmt. Gehostet und bereitgestellt wird die gesamte Lösung natürlich innerhalb von AWS.

Nachdem sich der Benutzer über eine einheitliche Maske angemeldet hat, sammelt die Lösung die Attribute aus den jeweiligen Verzeichnissen und übergibt diese mit einer vertrauenswürdigen Assertion an AWS. So ist der Zugriff auf den Cloud-Space für sämtliche externe und interne Entwickler und Anwendungsverantwortliche einheitlich sowie gemäß der Vorgaben und Prozesse des Unternehmens geregelt: Jeder wird mit den richtigen Berechtigungen zum richtigen Account geleitet.

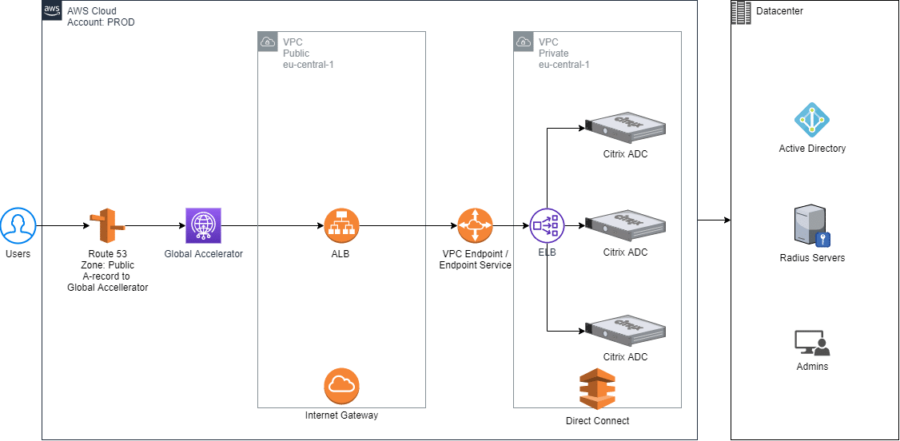

Innerhalb eines dedizierten AWS Accounts stehen drei Citrix ADC EC2 Instanzen in jeweils einer Availabilty Zone bereit. Um auf benötigte On Premises Systeme zugreifen zu können befinden sich die ADC Instanzen in einem Transit VPC, das den Zugriff darauf gewährt.

Die Lösung soll jedoch auch Benutzern aus dem Internet zur Verfügung stehen, weshalb per VPC Endpoint und VPC Endpoint Service ein Public VPC zuvor geschaltet wurde. Ein Application Load Balancer im Public VPC stellt dafür einen Einstiegspunkt zur Verfügung.Um für geografisch weit entfernte Benutzer eine optimale Performance liefern zu können, wurde der AWS Global Accelerator implementiert, dessen Public IPs in Route53 als DNS Records veröffentlich sind.

Nach der erfolgreichen Implementierung wird die Authentifizierungslösung so erweitert, dass sie nicht nur den Zugang zu AWS, sondern auch den Zugriff auf die in der Cloud und in den eigenen Datacentern gehosteten Anwendungen steuert.Ein weiterer Vorteil: Die Akzeptanz bei den Entwicklern und Anwendern ist hoch, denn in der Regel kann eine App innerhalb weniger Stunden über die standardisierten Prozesse und technischen Protokolle an die zentrale Identity Federation angeschlossen werden – eine massive Zeitersparnis im Vergleich zum Entwicklungsaufwand für eine eigene Lösung zur Authentifizierung und Autorisierung.